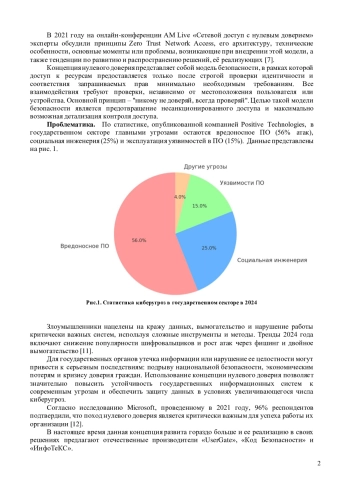

В статье рассматривается концепция нулевого доверия как современная модель обеспечения безопасности государственных информационных систем. Рассматриваются принципы и состав данного подхода к обеспечению защиты информации, а также преимущества применения принципа нулевого доверия в современные условия. Приводятся статистика данных о текущих угрозах, направленных на государственный сектор. Делается вывод о необходимости перехода на архитектуру нулевого доверия для повышения устойчивости функционирования государственных информационных систем.

Идентификаторы и классификаторы

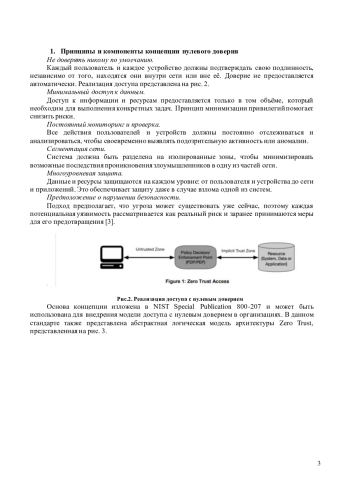

В условиях стремительного роста цифровизации общества и экономики обеспечение безопасности информации в государственных системах приобретает ключевое значение. Государственные информационные системы подвергаются атакам, целью которых является компрометация данных, саботаж инфраструктуры и шпионаж. Традиционные подходы к кибербезопасности, основывающиеся на периметральной защите, утрачивают эффективность из-за увеличения сложности IT-инфраструктур и расширения количества точек доступа. В ответ на потребность пересмотра подхода к построению архитектуры появилась концепция нулевого доверия (Zero Trust), изложенная в стандарте Национального института стандартов и технологий (NIST) [1].

Список литературы

1. “NIST Special Publication 800-207 Zero Trust Architecture” от 11.08.2020 № 800-207 2020.

2. Архитектура сетевой безопасности Zero Trust: внедрение началось Источник: https://www.anti-malware.ru/analytics/Technology_Analysis/Zero-Trust-implementation-started //anti-malware URL: https://www.anti-malware.ru/analytics/Technology_Analysis/Zero-Trust-implementation-started (дата обращения: 20.11.2024).

Zero Trust network security architecture: implementation has begun Source: https://www.anti-malware.ru/analytics/Technology_Analysis/Zero-Trust-implementation-started // anti-malware URL: https://www.anti-malware.ru/analytics/Technology_Analysis/Zero-Trust-implementation-started (accessed on 20.11.2024).

3. Концепция безопасности Zero Trust: преимущества и принцип работы // kaspersky URL: https://www.kaspersky.ru/resource-center/definitions/zero-trust (дата обращения: 16.11.2024).

Zero Trust security concept: advantages and working principle // kaspersky URL: https://www.kaspersky.ru/resource-center/definitions/zero-trust (date of access: 16.11.2024).

4. Архитектура нулевого доверия (Zero Trust Architecture - ZTA) // Код безопасности URL: https://www.securitycode.ru/solutions/architecture-zta/(дата обращения: 01.12.2024).

Zero Trust Architecture (ZTA) // Security Code URL: https://www.securitycode.ru/solutions/architecture-zta/ (date of access: 01.12.2024).

5. Иванов П.А., Капгер И.В., Шабуров А.С. МОДЕЛЬ РЕАЛИЗАЦИИ УПРАВЛЕНИЯ ДОСТУПОМ К ИНФОРМАЦИОННЫМ АКТИВАМ В КОНЦЕПЦИИ НУЛЕВОГО ДОВЕРИЯ // Вестник Пермского национального исследовательского политехнического университета. Электротехника, информационные технологии, системы управления. - 2023. - №45. - С. 147-163. EDN: ZHSITI

Ivanov P.A., Kapger I.V., Shaburov A.S. MODEL OF REALIZATION OF MANAGEMENT OF ACCESS TO INFORMATION ACTIVITIES IN THE ZERO TRUST CONCEPT // Bulletin of Perm National Research Polytechnic University. Electrical engineering, information technologies, control systems. - 2023. - №45. - С. 147-163.

6. Безопасность данных с концепцией “нулевого доверия” // solar URL: https://rt-solar.ru/products/solar_dozor/blog/3824/(дата обращения: 01.12.2024).

Data security with the concept of “zero trust” // solar URL: https://rt-solar.ru/products/solar_dozor/blog/3824/ (date of reference: 01.12.2024).

7. Zero Trust. Защита начинается с недоверия // it-world URL: https://www.it-world.ru/security/s4h4dwvfji80www4k8o8c4o80o8kw8w.html (дата обращения: 05.12.2024).

Zero Trust. Protection begins with distrust // it-world URL: https://www.it-world.ru/security/s4h4dwvfji80www4k8o8c4o80o8kw8w.html (date of access: 05.12.2024).

8. Что такое Zero Trust? Модель безопасности // habr URL: https://habr.com/ru/companies/varonis/articles/472934/(дата обращения: 01.12.2024).

What is Zero Trust? Security Model // habr URL: https://habr.com/ru/companies/varonis/articles/472934/ (accessed on 01.12.2024).

9. Microsoft Security // microsoft URL: https://learn.microsoft.com/ru-ru/security/zero-trust/(дата обращения: 12.11.2024).

10. What is a Zero Trust Architecture] // Palo Alto. - URL: https://www.paloaltonetworks.com/cyberpedia/what-is-a-zerotrust-architecture (дата обращения: 12.11.2024).

11. Киберугрозы в государственном секторе // Positive Technologies URL: https://www.ptsecurity.com/ru-ru/research/analytics/kiberugrozy-v-gosudarstvennom-sektore/#id1 (дата обращения: 08.12.2024).

Cyber Threats in the Public Sector // Positive Technologies URL: https://www.ptsecurity.com/ru-ru/research/analytics/kiberugrozy-v-gosudarstvennom-sektore/#id1 (date of access: 08.12.2024).

12. Исследование Мicrosoft // microsoft URL: https://news.microsoft.com/ru-ru/microsoft-zero-trust-adoption-report-2021/(дата обращения: 01.12.2024).

Microsoft research // microsoft URL: https://news.microsoft.com/ru-ru/microsoft-zero-trust-adoption-report-2021/ (date of access: 01.12.2024).

Выпуск

Другие статьи выпуска

В работе рассмотрены три формы кластерной регрессии: кластерная кусочно-линейная регрессионная функция Леонтьева, кластерная кусочно-линейная регрессионная функция риска, кластерная смешанная кусочно-линейная регрессия. Указано, что при определенных условиях задачи их построения могут быть сведены к задачам линейно-булева программирования.

В связи с ежегодным увеличением объема перевозок в Улан-Баторской железной дороге (УБЖД) существенно повышается актуальность проблемы обеспечения безопасности работ устройств сигнализации, централизации и блокировки (СЦБ). Для повышения безопасности важно разработать и внедрить информационную систему диагностики оборудования. Необходимо автоматизировать такие задачи, которые измеряются каждый квартал или полгода с участием человека. К ним относятся: контроль напряжения рельсовых цепей, изоляции кабелей, напряжения электропитания и контроль и управление светофорами. В работе проанализирован опыт внедрения и эксплуатации системы мониторинга «ZTH Net Work» в Улан-Баторской железной дороге. Предложено решение по разработке веб-приложения для осуществления автоматизированного контроля и мониторинга устройств сигнализации, централизации и блокировки. Построение диагностической карты на основе непрерывного сбора поступающих данных с датчиков и последующей их обработке на основе применения современных информационных технологий улучшит диагностику состояний технических устройств и повысит безопасность движения поездов. Предложен усовершенствованный алгоритм проведения мониторинга и диагностики технических состояний рельсовых цепей. Разработана и внедрена система «ZTH», предназначенная для диагностирования состояний рельсовых цепей (РЦ) и мониторинга состояний устройств СЦБ в Улан-Баторской железной дороге. Результатом функционирования информационной системы является диагностическая карта, на основе которой определяется перечень работ обслуживающего персонал.

Настоящая статья посвящена исследованию превентивной защиты корпоративных информационных системс с использованием методов киберразведки. Рассматриваются основные цели, задачи и инструментарий киберразведки. Учитывая актуальность развития данного направления, автором предложен механизм создания подразделения киберразведки, а также приведены аргументы необходимости применения данного подхода для обеспечения защиты информации. Современный ландшафт киберугроз постоянно меняется, потенциальными злоумышленниками совершенствуются тактики и техники реализации угроз, в связи с этим вероятность риска нанесения ущерба информационным активам организаций остается достаточно высокой. Все эти факты ведут к поиску новых решений в обеспечении требуемого уровня информационной безопасности, одним из которых и является инструментарий киберразведки.

В статье исследуются возможности использования технологий виртуальной реальности и дополненной реальности в управлении жилищно-коммунальным хозяйством. Рассматриваются преимущества и вызовы интеграции этих технологий в систему управления ЖКХ, а также примеры успешного внедрения. Статья направлена на формирование рекомендаций по внедрению технологий виртуальной реальности и дополненной реальности в сфере жилищно-коммунального хозяйства.

В работе дан краткий обзор публикаций по кластеризации данных с помощью методов регрессионного анализа. Приведено краткое описание известного способа разбиения выборки данных на подвыборки на основе разделяющих регрессий, сводящегося к задаче минимизации сумм ошибок аппроксимации на всех этих подвыборках. Кроме того, рассмотрен способ решения задачи кластеризации с помощью обобщенного критерия согласованности поведения и его непрерывной формы. Решен численный иллюстративный пример.

Статистика статьи

Статистика просмотров за 2025 - 2026 год.

Издательство

- Издательство

- ИРГУПС

- Регион

- Россия, Иркутск

- Почтовый адрес

- 664074, Иркутская обл, г Иркутск, Свердловский р-н, ул Чернышевского, д 15

- Юр. адрес

- 664074, Иркутская обл, г Иркутск, Свердловский р-н, ул Чернышевского, д 15

- ФИО

- Трофимов Юрий Анатольевич (РЕКТОР)

- E-mail адрес

- trofimov_y@irgups.ru

- Контактный телефон

- +7 (395) 2638301