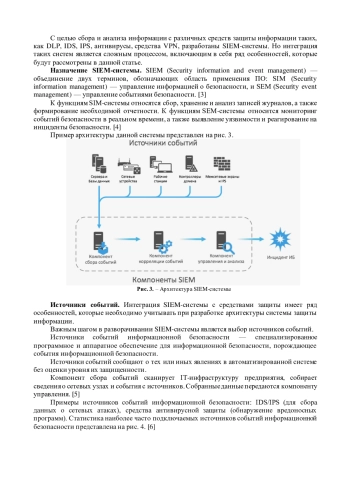

В данной статье освещены особенности интеграции SIEM-системы с другими средствами защиты информации, включающие в себя проблемы, которые необходимо учитывать специалисту при разработке системы защиты информации. Проанализирована статистика увеличения компьютерных атак за последние годы. Описано назначение и приведена архитектура SIEM-системы, интегрированной с другими средствами защиты информации. Проанализировано, какие средства наиболее часто выступают в роли источников событий информационной безопасности. Отражены принципы функционирования программного обеспечения, предназначенного для сбора, нормализации и корреляции событий. Описан процесс сбора событий посредством сканирования сетевых узлов в разных режимах. Рассмотрена необходимость настройки сетевых протоколов и специализированного программного обеспечения для сбора событий, а также используемые для этого методы. Приведен принцип срабатывания правил корреляции событий. Для актуализации существующих правил предложено использование матрицы MITRE ATT&CK, в которой описаны техники, используемые злоумышленниками для реализации атак. Отражен параметр для подсчета количества событий, поступающих в SIEM-систему от средств защиты информации. Также рассмотрен современный способ масштабирования системы защиты информации с помощью улучшения технической оснащенности системы хранения.

Сайт https://scinetwork.ru (далее – сайт) работает по принципу агрегатора – собирает и структурирует информацию из публичных источников в сети Интернет, то есть передает полнотекстовую информацию о товарных знаках в том виде, в котором она содержится в открытом доступе.

Сайт и администрация сайта не используют отображаемые на сайте товарные знаки в коммерческих и рекламных целях, не декларируют своего участия в процессе их государственной регистрации, не заявляют о своих исключительных правах на товарные знаки, а также не гарантируют точность, полноту и достоверность информации.

Все права на товарные знаки принадлежат их законным владельцам!

Сайт носит исключительно информационный характер, и предоставляемые им сведения являются открытыми публичными данными.

Администрация сайта не несет ответственность за какие бы то ни было убытки, возникающие в результате доступа и использования сайта.

Спасибо, понятно.