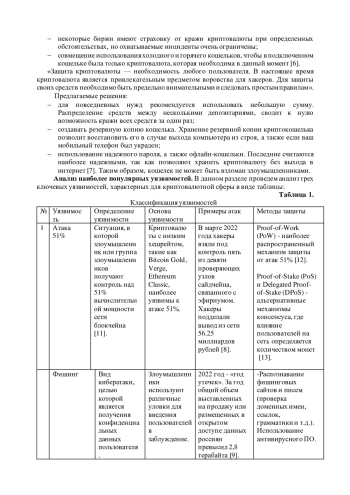

В данном исследовании авторы фокусируются на описании угроз безопасности криптовалютных платформ. Выполнен обзор уязвимостей, которые могут быть обнаружены на криптовалютных биржах, кошельках и смарт-контрактах. Задача исследования заключается в понимании механизмов, на которых эти платформы основаны, а также определения возможных проблем, связанных с ними. В фокусе исследования находятся уязвимости к атакам типа «51%», фишингу и социальной инженерии. Кроме того, исследование включает рекомендаций по улучшению безопасности системы, на основе результатов проведенных исследований. Результаты исследования будут полезны разработчикам, пользователям и регуляторам криптовалютных платформ, что особенно важно в свете участившихся случаев взломов и мошенничества в криптоиндустрии.

Идентификаторы и классификаторы

Введение. Криптовалюты, основанные на технологии блокчейн [1], стремительно ворвались в мир финансов, предлагая новые возможности для транзакций, инвестиций и создания децентрализованных систем. Вместе с тем, стремительный рост популярности криптовалют сопровождается увеличением числа киберугроз, направленных на эксплуатацию уязвимостей в этой новой и сложной экосистеме.

Список литературы

1. Н. Федосеев, А. Патрушева. “Связанные одной цепочкой: как блокчейн защищает данные” // URL: https://practicum.yandex.ru/blog/chto-takoe-blokchain-i-kak-eto-rabotaet (дата обращения: 24.05.2024).

N. Fedoseev, A. Patrusheva. “Svyazannye odnoj cepochkoj: kak blokchejn zash-chishchaet dannye” // URL: https://practicum.yandex.ru/blog/chto-takoe-blokchain-i-kak-eto-rabotaet (data obrashcheniya: 24.05.2024).

2. А. Брисколини, “Все о криптоиндустрии за 30 минут. История Blockchain, стратегии заработка, криптоценность Bitbon” // URL: https://www.youtube.com/watch?v=_cHAyBueGiw (дата обращения: 24.05.2024).

Briskolini, “Vse o kriptoindustrii za 30 minut. Istoriya Blockchain, strategii zar-abotka, kriptocennost’ Bitbon” // URL: https://www.youtube.com/watch?v=_cHAyBueGiw (data obrashcheniya: 24.05.2024).

3. А.Пасютина, “Криптовалюта” // URL: https://secrets.tinkoff.ru/glossarij/kriptovalyuta/(дата обращения: 24.05.2024).

A.Pasyutina, “Kriptovalyuta” // URL: https://secrets.tinkoff.ru/glossarij/kriptovalyuta/ (data obrashcheniya: 24.05.2024).

4. С.Воробей, “Лучшие криптовалютные платформы и площадки: ТОП-25 криптоплатформ в 2024”. // URL: https://profinvestment.com/cryptocurrency-trading-platforms/(дата обращения: 24.05.2024).

S.Vorobej, “Luchshie kriptovalyutnye platformy i ploshchadki: TOP-25 kriptoplat-form v 2024”. // URL: https://profinvestment.com/cryptocurrency-trading-platforms/ (data obrashcheniya: 24.05.2024).

5. С.Воробей, “Защита криптовалютного кошелька от взлома: 19 рекомендаций и способов для безопасного использования криптовалют” // URL: https://profinvestment.com/cryptocurrency-wallet-protection/(дата обращения: 24.05.2024).

S.Vorobej, “Zashchita kriptovalyutnogo koshel’ka ot vzloma: 19 rekomendacij i sposobov dlya bezopasnogo ispol’zovaniya kriptovalyut” // URL: https://profinvestment.com/cryptocurrency-wallet-protection/ (data obrashcheniya: 24.05.2024).

6. Н.Райфф, “Защитите свои биткоины от кражи и взлома”. // URL: https://www.investopedia.com/tech/ways-protect-your-bitcoin-investment-against-theft-and-hacks/(дата обращения: 24.05.2024).

N.Rajff, “Zashchitite svoi bitkoiny ot krazhi i vzloma”. // URL: https://www.investopedia.com/tech/ways-protect-your-bitcoin-investment-against-theft-and-hacks/ (data obrashcheniya: 24.05.2024).

7. А.Макаров, “Как защитить свои криптовалютные активы”. // URL: https://www.anti-malware.ru/practice/solutions/how-protect-your-cryptocurrency-assets (дата обращения: 26.05.2024).

A.Makarov, “Kak zashchitit’ svoi kriptovalyutnye aktivy”. // URL: https://www.anti-malware.ru/practice/solutions/how-protect-your-cryptocurrency-assets (data obrashcheniya: 26.05.2024).51% Attack: What do you need to know about it? https://changelly.com/blog/51-percent-attack.

8. Атака 51%: что нужно знать об этом? // URL: https://dzen.ru/a/Y-VSVwAcr0_3oLaz (дата обращения: 26.05.2024).

Ataka 51%: chto nuzhno znat’ ob etom? // URL: https://dzen.ru/a/Y-VSVwAcr0_3oLaz (data obrashcheniya: 26.05.2024).

9. На крючке: как изменился фишинг в 2022 году и на что мошенники ловили своих жертв, // URL: https://habr.com/ru/companies/solarsecurity/articles/708694/(дата обращения: 26.05.2024).

Na kryuchke: kak izmenilsya fishing v 2022 godu i na chto moshenniki lovili svoih zhertv, // URL: https://habr.com/ru/companies/solarsecurity/articles/708694/ (data obrash-cheniya: 26.05.2024).

10. В. Кодолова, “Пострадавший от мошенников основатель Glow Token потребовал компенсации от Crypto.com”. // URL: https://bits.media/postradavshiy-ot-moshennikov-osnovatel-glow-token-potreboval-kompensatsii-ot-crypto-com/(дата обращения: 26.05.2024).

V. Kodolova, “Postradavshij ot moshennikov osnovatel’ Glow Token potreboval kompensacii ot Crypto.com”. // URL: https://bits.media/postradavshiy-ot-moshennikov-osnovatel-glow-token-potreboval-kompensatsii-ot-crypto-com/ (data obrashcheniya: 26.05.2024).

11. “Атака 51%”, // URL: https://academy.binance.com/ru/articles/what-is-a-51-percent-attack.

“Ataka 51%”, // URL: https://academy.binance.com/ru/articles/what-is-a-51-percent-attack.

12. “Что такое Proof of Work (PoW)?” //URL: https://academy.binance.com/ru/articles/proof-of-work-explained (дата обращения: 26.05.2024).

“Chto takoe Proof of Work (PoW)?” //URL: https://academy.binance.com/ru/articles/proof-of-work-explained (data obrashcheniya: 26.05.2024).

13. “Что такое социальная инженерия?”. // URL: https://www.kaspersky.ru/resource-center/definitions/what-is-social-engineering (дата обращения: 26.05.2024).

“Chto takoe social’naya inzheneriya?”. // URL: https://www.kaspersky.ru/resource-center/definitions/what-is-social-engineering (data obrashcheniya: 26.05.2024).

14. С.Погудин, “Хешрейт простыми словами”. // URL: https://www.finam.ru/publications/item/kheshreyt-prostymi-slovami-20230922-1909/(дата обращения: 26.05.2024).

S.Pogudin, “Heshrejt prostymi slovami”. // URL: https://www.finam.ru/publications/item/kheshreyt-prostymi-slovami-20230922-1909/ (data obrashcheniya: 26.05.2024).

15. Помогалова А.В., Донсков Е.А., Котенко И.В. Децентрализованные финансовые сервисы: общий алгоритм атаки // XII Санкт-Петербургская межрегиональная конференция “Информационная безопасность регионов России” (ИБРР-2021). 2021. Т 1. С. 95-97. EDN: RKLZRX

Pomogalova A.V., Donskov E.A., Kotenko I.V. Decentralizovannye finansovye servisy: obshchij algoritm ataki. // URL: https://elibrary.ru/item.asp?id=49265247 (data obrashcheniya: 26.05.2024).

16. Запечников С.В. Системы распределенного реестра, обеспечивающие конфиденциальность транзакций. // URL: https://elibrary.ru/item.asp?id=44365097 (дата обращения: 26.05.2024).

Zapechnikov S.V. Sistemy raspredelennogo reestra, obespechivayushchie konfiden-cial’nost’ tranzakcij. // URL: https://elibrary.ru/item.asp?id=44365097 (data obrashcheniya: 26.05.2024).

17. Сердечный А.Л., Скогорева Д.А., Длинный Е.П., Ле Т.Ч., Чьеу Д.В. Сердечный А.Л. Картографическое исследование blockchain-транзакций и смарт-контрактов киберпреступников, атакующих автоматизированные информационные системы, и оценка ущербов от реализации их атак // Информационная безопасность. 2021. Т. 24. ВЫП. 4. С. 471-500. URL: https://elibrary.ru/item.asp?id=48158181 (дата обращения: 26.05.2024).

Serdechnyj A.L., Skogoreva D.A., Dlinnyj E.P., Le T.Ch., Ch’eu D.V. Serdechnyj A.L. Kartograficheskoe issledovanie blockchain-tranzakcij i smart-kontraktov kiberprestupni-kov, atakuyushchih avtomatizirovannye informacionnye sistemy, i ocenka ushcherbov ot real-izacii ih atak // Informacionnaya bezopasnost’. 2021. T. 24. VYP. 4. S. 471-500. URL: https://elibrary.ru/item.asp?id=48158181 (data obrashcheniya: 26.05.2024).

Выпуск

Другие статьи выпуска

В данной статье рассматриваются вопросы обеспечения информационной безопасности в условиях дистанционного режима работы организации. Также, освещены причины возникновения потребности в дистанционном режиме работы организации, риски, связанные с использованием дистанционного режима работы организации, а также способы перехода на дистанционный режим работы организации с соблюдением требований информационной безопасности. Приведена аналитика атак на различные предприятия в отношении информационной безопасности, а также рассмотрены способы распространения вредоносного программного обеспечения на предприятиях. В заключение, рассмотрены основные рекомендации по соблюдению цифровой гигиены, а также обозначен основной источник угроз информационной безопасности на предприятии. Особое внимание уделено мерам защиты от различных хакерских атак, контролю доступа к защищаемой информации и использованию надежных и проверенных средств связи и средств обеспечения информационной безопасности на предприятии. Рекомендации, приведенные в данной статье, будут полезны как специалистам, работающим в области информационной безопасности, так и руководителям компаний, которые планируют переход на дистанционный режим работы или внедрение дистанционного режима работы параллельно с очным режимом работы, а также в качестве учебного пособия для использования и учебных организациях, специализирующихся на информационной безопасности

Данная работа представляет собой подробное исследование процесса разработки политики безопасности для государственного учреждения. Описывается многоэтапный процесс, начиная от подготовительного этапа и анализа текущей ситуации по безопасности, и заканчивая мониторингом и аудитом политики после ее внедрения. Представлены ключевые аспекты, такие как определение требований к политике безопасности, разработка самого документа, утверждение и внедрение, а также постоянное обновление и улучшение в процессе деятельности. Особое внимание уделяется значению политики безопасности как основы для обеспечения конфиденциальности, целостности и доступности информации, а также минимизации угроз и рисков информационной безопасности учреждения. Данная статья может быть полезна с практической точки зрения для специалистов по информационной безопасности и руководителей государственных учреждений с целью обеспечения устойчивого функционирования учреждения.

В данной статье освещены особенности интеграции SIEM-системы с другими средствами защиты информации, включающие в себя проблемы, которые необходимо учитывать специалисту при разработке системы защиты информации. Проанализирована статистика увеличения компьютерных атак за последние годы. Описано назначение и приведена архитектура SIEM-системы, интегрированной с другими средствами защиты информации. Проанализировано, какие средства наиболее часто выступают в роли источников событий информационной безопасности. Отражены принципы функционирования программного обеспечения, предназначенного для сбора, нормализации и корреляции событий. Описан процесс сбора событий посредством сканирования сетевых узлов в разных режимах. Рассмотрена необходимость настройки сетевых протоколов и специализированного программного обеспечения для сбора событий, а также используемые для этого методы. Приведен принцип срабатывания правил корреляции событий. Для актуализации существующих правил предложено использование матрицы MITRE ATT&CK, в которой описаны техники, используемые злоумышленниками для реализации атак. Отражен параметр для подсчета количества событий, поступающих в SIEM-систему от средств защиты информации. Также рассмотрен современный способ масштабирования системы защиты информации с помощью улучшения технической оснащенности системы хранения.

В статье рассматривается результаты проектирования программного обеспечения в форме веб-приложения для мониторинга опасности возможного размыва участков земляного полотна и искусственных сооружений Улан-Баторской железной дороги, с учётом возможностей современных геоинформационных технологий, а также возможность мониторинга состояния искусственных сооружений (ИССО). Веб-приложение дает возможность централизованно и оперативно информировать всех участников об изменении погодных условий и характеристиках пути. Для обеспечения безопасного и бесперебойного движения поездов железная дорога должна быть защищена от размывов. Размывы в летние месяцы являются серьезным препятствием для ритмичной работы. В настоящее время, когда планируется серьезное повышение размеров перевозок как местных, так и транзитных в направлении международного коридора Россия - Монголия - Китай, обеспечение сохранности грузов и пассажиров, безусловное выполнение графика движения поездов являются залогом повышения доходности работы дороги.

Метод простого линейного классификатора (ПЛК) предложено использовать для решения задачи различения сходных почерков. Почерк - уникальное свойство каждого человека, по которому возможна идентификация личности. Однако различить сходные почерки непросто, особенно при большом объеме данных. Результаты экспериментов, приведённые в работе, показали, что метод ПЛК позволяет достичь достаточно высокого уровня точности и надёжности при классификации графических образцов и может быть эффективным инструментом для различения сходных почерков.

Качество регрессионной модели в значительной степени определяется опытом специалистов, выполняющих сбор и исследование данных, в частности: надежными результатами наблюдений, наиболее близко определенными формами связей между переменными и верно подобранными методами оценки регрессии. Однако даже при наличии этих составляющих нельзя гарантировать оптимальный характер итоговой математической зависимости, потому как объем необходимых расчетов и проверок для поиска решения задачи оптимизации выходного уравнения часто оказывается существенно больше, чем можно выполнить вручную. В статье рассмотрены некоторые этапы подхода к процессу математического моделирования объекта методами регрессионного анализа данных, выделены проблемные места. В качестве варианта решения предлагается реализация алгоритмического программного комплекса, специализированного под описанный процесс моделирования. Проведен краткий обзор аналогов. Выводы сопровождаются графическим представлением функциональных требований к целевой программной реализации. Проектирование выполнено на концептуальном уровне.

Статистика статьи

Статистика просмотров за 2025 - 2026 год.

Издательство

- Издательство

- ИРГУПС

- Регион

- Россия, Иркутск

- Почтовый адрес

- 664074, Иркутская обл, г Иркутск, Свердловский р-н, ул Чернышевского, д 15

- Юр. адрес

- 664074, Иркутская обл, г Иркутск, Свердловский р-н, ул Чернышевского, д 15

- ФИО

- Трофимов Юрий Анатольевич (РЕКТОР)

- E-mail адрес

- trofimov_y@irgups.ru

- Контактный телефон

- +7 (395) 2638301